Hasta aquí he escrito de diferentes tecnologías de capa 2 para conectar dispositivos como DMVPN, VLANs, Frame-Relay, etherchannel, etc.

Ahora una pregunta un poco más complicada, ¿cómo conectar la interface FastEthernet de un router a dos VLANs diferentes utilizando sólo una IP?

Esto es más complicado porque al utilizar trunking (router on a stick) cada subinterface tiene una IP, y podría existir la necesidad de utilizar sólo una IP para dos VLANs.

domingo, 21 de septiembre de 2014

sábado, 20 de septiembre de 2014

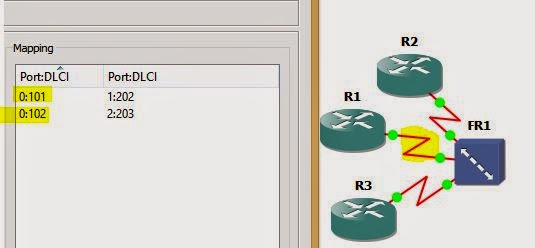

Configuración Frame-Relay mapping

Para hacer la configuración de una interface física con encapsulación frame-relay que funciona como multipunto hay que tomar en cuenta el mapeo necesario para ligar una IP (lógica) a un DLCI (físico).

En este ejemplo tenemos un switch de FR simulando un ISP, que nos provee los siguientes circuitos:

del puerto 0 con dlci 101 al puerto 1 con dlci 202

del puerto 0 con dlci 102 al puerto 2 con dlci 203

Nótese que el puerto 0 cuenta con 2 DLCI, por lo que se trata de una interface multipunto.

La configuración consiste en fijar la encapsulación como Frame-Relay, con un tipo de lmi ANSI para este caso, y algo muy importante, hacemos el mapeo del circuito físico local a la IP remota, para el caso de R1 hice el mapeo de un DLCI a la IP local para poder hacer ping a la interface serial, como podemos ver en la validación, el ping es exitoso. Se agrega la instrucción broadcast para que la interface soporte el multicast de EIGRP y se formen las adyacencias.

En el caso de R2 no existe el mapeo de la IP local, por lo que el ping a su propia interface no es exitoso. Existe el mapeo del DLCI local a la IP de R1 indicando que soporta broadcast y el mapeo a R3 sin esta indicación, esto es importante porque para llegar a R3 pasamos por R1 y el tráfico de multicast no es reenviado pro R1 hacia R3, por lo que no habría un correcto funcionamiento si utilizamos la indicación de broadcast.

La lógica de funcionamiento es similar a los túneles generados en el ejemplo de DMVPN, donde se mapea el tráfico multicast a la interface física, y se debe indicar el modo de funcionamiento de la interface (broadcast, non-broadcast, point-to-point. point-to-multipoint). Otra solución es hacer subinterfaces, pero implica un manejo lógico de dos interfaces distintas con diferente IP que carece del problema de split-horizon, y que utilizaría diferentes segmentos de red; en este ejemplo las 3 interfaces están en el misma red.

Este laboratorio ejecuta EIGRP, que sabemos que no puede regresar anuncios de rutas por la misma interface por la que llegan, así que en este caso especial deshabilitamos la regla de split-horizon para que las rutas aprendidas de R3 puedan ser enviadas por R1 a R2, y viceversa.

Ahora, las configuraciones de ejemplo:

En este ejemplo tenemos un switch de FR simulando un ISP, que nos provee los siguientes circuitos:

del puerto 0 con dlci 101 al puerto 1 con dlci 202

del puerto 0 con dlci 102 al puerto 2 con dlci 203

Nótese que el puerto 0 cuenta con 2 DLCI, por lo que se trata de una interface multipunto.

La configuración consiste en fijar la encapsulación como Frame-Relay, con un tipo de lmi ANSI para este caso, y algo muy importante, hacemos el mapeo del circuito físico local a la IP remota, para el caso de R1 hice el mapeo de un DLCI a la IP local para poder hacer ping a la interface serial, como podemos ver en la validación, el ping es exitoso. Se agrega la instrucción broadcast para que la interface soporte el multicast de EIGRP y se formen las adyacencias.

En el caso de R2 no existe el mapeo de la IP local, por lo que el ping a su propia interface no es exitoso. Existe el mapeo del DLCI local a la IP de R1 indicando que soporta broadcast y el mapeo a R3 sin esta indicación, esto es importante porque para llegar a R3 pasamos por R1 y el tráfico de multicast no es reenviado pro R1 hacia R3, por lo que no habría un correcto funcionamiento si utilizamos la indicación de broadcast.

La lógica de funcionamiento es similar a los túneles generados en el ejemplo de DMVPN, donde se mapea el tráfico multicast a la interface física, y se debe indicar el modo de funcionamiento de la interface (broadcast, non-broadcast, point-to-point. point-to-multipoint). Otra solución es hacer subinterfaces, pero implica un manejo lógico de dos interfaces distintas con diferente IP que carece del problema de split-horizon, y que utilizaría diferentes segmentos de red; en este ejemplo las 3 interfaces están en el misma red.

Este laboratorio ejecuta EIGRP, que sabemos que no puede regresar anuncios de rutas por la misma interface por la que llegan, así que en este caso especial deshabilitamos la regla de split-horizon para que las rutas aprendidas de R3 puedan ser enviadas por R1 a R2, y viceversa.

Ahora, las configuraciones de ejemplo:

martes, 16 de septiembre de 2014

Resource Reservation Protocol

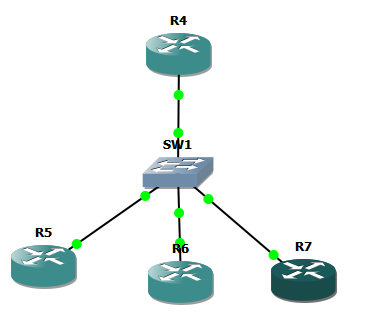

Este es un ejemplo de configuración para reservar 60Kbps en una trayectoria entre distintos dispositivos, comenzando de R4, pasando a R3 y terminando en R5.

Comprobaremos reservando un bit rate de 5kbps con ráfagas de 2kbps para telnet desde R4 hacia R5.

R4# sh runn int s1/0

interface Serial1/0

ip address 172.10.43.4 255.255.255.0

serial restart-delay 0

ip rsvp bandwidth 60

R3#sh runn int s1/0

interface Serial1/0

ip address 172.10.43.3 255.255.255.0

serial restart-delay 0

ip rsvp bandwidth 60

end

R3#sh runn int fa0/1

interface FastEthernet0/1

ip address 172.10.35.3 255.255.255.0

ip ospf authentication-key test

speed auto

duplex auto

ip rsvp bandwidth 60

end

R5#sh running-config interface fa0/1

interface FastEthernet0/1

ip address 172.10.35.5 255.255.255.0

ip ospf authentication-key test

speed auto

duplex auto

ip rsvp bandwidth 60

end

Comprobación:

R4(config)# ip rsvp sender-host 172.10.35.5 172.10.43.4 tcp 23 5000 5 2

R4(config)#ip rsvp sender-host [destino] [origen] [protocolo] [puerto destino] [puerto origen] [bw] [burst]

Comprobaremos reservando un bit rate de 5kbps con ráfagas de 2kbps para telnet desde R4 hacia R5.

R4# sh runn int s1/0

interface Serial1/0

ip address 172.10.43.4 255.255.255.0

serial restart-delay 0

ip rsvp bandwidth 60

R3#sh runn int s1/0

interface Serial1/0

ip address 172.10.43.3 255.255.255.0

serial restart-delay 0

ip rsvp bandwidth 60

end

R3#sh runn int fa0/1

interface FastEthernet0/1

ip address 172.10.35.3 255.255.255.0

ip ospf authentication-key test

speed auto

duplex auto

ip rsvp bandwidth 60

end

R5#sh running-config interface fa0/1

interface FastEthernet0/1

ip address 172.10.35.5 255.255.255.0

ip ospf authentication-key test

speed auto

duplex auto

ip rsvp bandwidth 60

end

Comprobación:

R4(config)# ip rsvp sender-host 172.10.35.5 172.10.43.4 tcp 23 5000 5 2

R4(config)#ip rsvp sender-host [destino] [origen] [protocolo] [puerto destino] [puerto origen] [bw] [burst]

lunes, 15 de septiembre de 2014

configuración IP SLA

Monitorear el tiempo de respuesta de un servidor de Telnet cada 60seg (tiempo por default)

! primero damos el nombre de la prueba, en este caso 23

! y configuramos el servicio a probar, la conexión TCP, la IP destino y desactivamos paquetes de control

! configuramos el tiempo de vida (permanente) y tiempo de arranque de la prueba (ahora)

R1(config)# ip sla 23

R1(config-ip-sla)# tcp-connect 172.10.105.1 23 control disable

R1(config-ip-sla)# exit

R1(config)# ip sla schedule 23 life forever start-time now

! verificamos las estadísticas y vemos que la conexión es exitosa y tomó 112ms en la última prueba

sábado, 13 de septiembre de 2014

CCIE lab: Layer 2 Technologies

Aquí un pequeño laboratorio de tecnologías capa 2 para el examen práctico de CCIE:

DMVP

IGMP

SPAN

RSPAN

MAC address aging

VTP

Trunking

Eherchannel

STP

RPVSP+ (portfast)

PPP (multilink y CHAP, PAP para S1/7)

DMVP

IGMP

SPAN

RSPAN

MAC address aging

VTP

Trunking

Eherchannel

STP

RPVSP+ (portfast)

PPP (multilink y CHAP, PAP para S1/7)

Labels:

aging

,

CCIE

,

CHAP

,

crypto

,

DMVPN

,

etherchannel

,

IGMP

,

MAC address

,

multilink

,

PAP

,

portchannel

,

portfast

,

PPP

,

RPVST+

,

SPAN

,

STP

,

trunking

,

VTP

sábado, 2 de agosto de 2014

DMVPN 2

Siguiendo con la confiiguración de DMVPN, ahora agregamos la encripción de IPSec, que puede ser en modo túnel o transporte, en este caso utilizamos transporte porque sólo es tráfico encriptado que viaja entre dos dispositivos que se conectan directamente, quizás si hubiera una red entre ambos extremos del túnel valdría la pena encriptar en modo túnel:

Transporte encripta/autentica sólo el payload del datagrama y podemos leer origen y destino

Túnel encripta todo el datagrama, por lo que los routers en el camino no pueden interpretar el origen y destino, por ejemplo en casos donde el origen y destino no son parte del esquema de ruteo de la red.

Mas información al respecto aquí.

Los pasos para esta configuración son:

Transporte encripta/autentica sólo el payload del datagrama y podemos leer origen y destino

Túnel encripta todo el datagrama, por lo que los routers en el camino no pueden interpretar el origen y destino, por ejemplo en casos donde el origen y destino no son parte del esquema de ruteo de la red.

Mas información al respecto aquí.

Los pasos para esta configuración son:

DMVPN

DMVPN es una tecnología que se basa la generación de túneles de GRE desde varios puntos remotos (spokes) hacia un nodo central (hub), la comunicación a través de esos túneles es en una red Non-Broadcast Multiaccess, lo que se debe tener en cuenta al implementar protocolos de ruteo.

Un documento que pueden consultar es DMVPN Design and Implementation.

Por ser este tipo de red, necesitamos ejecutar un proceso de ruteo para las interfaces físicas y uno para las interfaces lógicas; esto permite que el router conozca la ruta a la dirección lógica de otro túnel a través de la interfaz física,aunque no es obligatorio para levantar los túneles, sino para pasar tráfico a través de ellos.

Para nuestro ejemplo tenemos routers con puertos Ethernet con las direcciones: 1.0.0.0/24

e interfaces lógicas en 2.0.0.0/24

Al estar todos a un switch capa dos, no requieren el ruteo de las interfaces físicas en este caso, pero podrían estar en una red más compleja y funcionaría más o menos igual.

Los pasos principales de configuración son:

Ejemplo de configuración básica:

Un documento que pueden consultar es DMVPN Design and Implementation.

Por ser este tipo de red, necesitamos ejecutar un proceso de ruteo para las interfaces físicas y uno para las interfaces lógicas; esto permite que el router conozca la ruta a la dirección lógica de otro túnel a través de la interfaz física,aunque no es obligatorio para levantar los túneles, sino para pasar tráfico a través de ellos.

Para nuestro ejemplo tenemos routers con puertos Ethernet con las direcciones: 1.0.0.0/24

e interfaces lógicas en 2.0.0.0/24

Al estar todos a un switch capa dos, no requieren el ruteo de las interfaces físicas en este caso, pero podrían estar en una red más compleja y funcionaría más o menos igual.

Los pasos principales de configuración son:

- Asegurarnos de que las interfaces físicas de los routers se pueden comunicar unas con otros, a través de pings

- crear el túnel (interfaces lógicas)

- asignar direcciones de manera que todas estén en la misma red

- bloquear el redireccionamiento de pings

- asignar un valor de MTU al túnel (considerando que una parte del paquete lo ocupa NHRP)

- activar NHRP que nos permite levantar los túneles dinámicos (next hop resolution protocol)

- el network-id

- el mapeo de las direcciones

- el mapeo de multicast (dinámico en hub y estático en spokes)

- indicar la dirección del next-hop-server (ip nhrp nhs A.B.C.D)

- asignar el origen del tráfico en el túnel con la interfaz física

- configurar el tipo de túnel

- configurar en cada túnel los comandos específicos del protocolo de ruteo que utilicemos.

Ejemplo de configuración básica:

viernes, 1 de agosto de 2014

El camino al CCIE de Routing and Switching

Han pasado años de no escribirle a este blog y muchas cosas han cambiado, desde la versión de CCNA que alguna vez tomé como reto y que hoy es totalmente nueva, pero en esencia exige los mismos conocimientos;y sobre todo, yo he cambiado, el tamaño de los retos ha cambiado.

Logré completar 3 CCNP, seguridad, routing and switching, CCDP de diseño, y quisiera seguir con Data Center, pero decidí dejarlo de lado porque descubrí que en el fondo evito enfrentar el CCIE haciendo otras cosas menos difíciles, así que, volveré a escribir aquí como parte de la metodología de estudio y preparación para la siguiente meta.

ITIL foundations v3

CCIE R&S written

CCNP Routing & Switching

CCNA R&S

CCDP

CCDA

CCNP Security

CCNA Security

CCNA Data Center

Cisco Cybersecurity Specialist

Cisco IOS Security Specialist

Cisco IPS Specialist

Cisco VPN Security Specialist

Cisco Firewall Security Specialist

Cisco ASA Specialist

Esta es la lista de temas que se deben dominar para el examen práctico de Cisco Certified Internetwork Expert version 5.0.

Logré completar 3 CCNP, seguridad, routing and switching, CCDP de diseño, y quisiera seguir con Data Center, pero decidí dejarlo de lado porque descubrí que en el fondo evito enfrentar el CCIE haciendo otras cosas menos difíciles, así que, volveré a escribir aquí como parte de la metodología de estudio y preparación para la siguiente meta.

ITIL foundations v3

CCIE R&S written

CCNP Routing & Switching

CCNA R&S

CCDP

CCDA

CCNP Security

CCNA Security

CCNA Data Center

Cisco Cybersecurity Specialist

Cisco IOS Security Specialist

Cisco IPS Specialist

Cisco VPN Security Specialist

Cisco Firewall Security Specialist

Cisco ASA Specialist

Esta es la lista de temas que se deben dominar para el examen práctico de Cisco Certified Internetwork Expert version 5.0.

Suscribirse a:

Entradas

(

Atom

)