Evitar las intrusiones requiere filtrado de firewalls en múltiples perímetros, tanto internos como externos.

Los firewalls han sido la primera línea de defensa en las infraestructuras de defensa de las redes, y cumplen este objetivo comparando las políticas acerca de los derechos de acceso de red de los usuarios con la información de cada intento de conexión. Las políticas de usuario y la información de conexión deben coincidir, o el firewalll no dará acceso a los recursos de red; así se previenen las intrusiones.

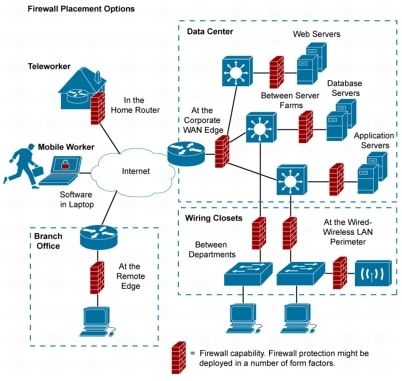

En años recientes, una de las mejores prácticas más aceptadas es implementar firewalls no sólo en los perímetros de red tradicionales, donde la red corporativa y la Internet se encuentran, sino también a través de la red corporativa en ubucaciones internas clave, así como en las fonteras de las oficinas remotas con la WAN. Esta estrategia de firewalls distribuidos ayuda a protegernos contra amenazas itnernas, las cuales han sido históricamente causantes de un enorme porcentaje de cyber-pérdidas, de acuerdo al estudio anual que conduce el Computer Security Institute (CSI).

El crecimiento de las amenazas internas se ha acelerado por el surgimiento de nuevos perímetros de red que se han formado al interior de las LAN corporativas. Algunos ejemplos de esos perímetros o fronteras de confianza, están entre los switches y los servidores de respaldo, entre diferentes departamentos, y donde una red inalámbrica se encuentra con la red cableada. El firewall previene la existencia de brechas de acceso en estas coyonturas de red claves, asegurando, por ejemplo, que el departamento de ventas no podrá entrar al sistema de finanzas.

También se ayuda a cumplir con los últimos mandatos de la industria al ubicar varios firewalls dentro de múltiples segmentos de red. Por ejemplo, Sarbanes-Oaxley, Gramm-Leach-Bliley, etc; tienen requerimientos acerca de la seguridad, auditorías y rastreo de la información.

Protegiendo todos los puntos de acceso.

El borde entre la red pública y la privada es considerado particularmente vulnerable a intrusos, porque la Internet es una red públicamente accesible y cae bajo el manejo de múltiples operadores. Por esa razón, la Internet es una red que se considera no es de confianza; así como las LANs inalámbricas, las cuales sin la seguridad apropiada pueden ser violentadas desde fuera de la empresa, ya que sus señales llegan más allá de las puertas y paredes.

Es por ello que es crítico proteger el borde LAN-WAN; pero ahora los firewalls también deben mantener la comunicación entre segmentos internos de red, y revisar que los empleados internos no puedan acceder a recursos o segmentos que las políticas de la compañía dictan como fuera de su alcance. Haciendo particiones de la intranet con firewalls, los departamentos dentro de la organización ganan defensas adicionales contra amenazas de otros departamentos.

Además, crece la utilización de la red, porque los empleados se vuelven goegráficamente más dispersos, entre las oficinas remotas y el incremento de los medios móviles y redes remotas. De acuerdo a Nemertes Research, una firma especializada en cuantificar el impacto de negocio de la tecnología, ahora, la mayoría de los empleados trabajan en oficinas remotas, lejos de los cuarteles corporativos. Esto resulta en un nuevo borde LAN-WAN en cada oficina filial o remota, donde un router de acceso WAN se encuentra con la Internet pública u otra red WAN. Este nuevo borde debe ser protegido.

El firewall entonces, en su papel de primera línea de defensa tiene un lugar en los siguientes segmentos de red:

- En el perímetro tradicional de la red corporativa (donde el Data Center se encuentra con las redes WAN e Internet).

- Entre departamentos, para segregar el acceso de acuerdo a las políticas entre grupos de usuarios.

- Entre los puertos LAN de los switches y las granjas de servidores Web, de aplicación o de bases de datos del centro de datos.

- Donde la wireless LAN se conecta a la red cableada (entre los LAN switches Ethernet y los LAN controllers)En el borde WAN de la oficina remota.

- En las Laptops, smartphones, y otros dispositivos móviles inteligentes que guardan datos de la organización (en forma de software de firewall personal) y en el caso de trabajadores móviles.

Se recomienda filtrado básico en cada frontera de confianza, tanto externa como interna por toda la red.

El papel en la arquitectura de seguridad total.

Cuando investigamos los mecanismos de protección de red, es importante reconocer la existecia de los múltiples vectores de amenaza para una empresa: ataques, intrusiones, y amenazas de internet. En el caso de los ataques podemos generalizar como un hacker queriendo tener acceso indebido a recursos de información desde fuera o dentro de la red. Las amenazas de Internet son los virus, spyware y otros tipos de malware. Estas amenazas llegan desde internet hasta un usuario de la red que no es sospechoso dentro de sus actividades de comunicación diaria, como enviar correos o descargar archivos.

Debido a la gran cantidad de vectores de amenaza, los firewalls usualmente son usados a la par de Intrusion Prevention Systems (IPS) y con Endpoint Security Systems (también llamados anti-X y Gateway Anti-malware Systems). Los IPS forman otra capa de seguridad interna detectando y bloqueando tráfico malicioso conocido y patrones anómalos de tráfico. Los Endpoint Security Systems revisan los dispositivos cliente remotos en búsqueda de virus y para asegurar que el software en el cliente cumple con las versione y estándares vigentes en las políticas de seguridad de la información; también efectúan filtrado de URLs o de contenido. Además, la mayoría de los firewalls soportan tecnologías de VPN, que encriptan datos para evitar su robo cuando están en tránsito.

Los diferentes componentes de seguridad pueden residir en un dispositivo o pueden implementarse de manera separada, dependiendo de las preferencias de la organización y las necesidades de rendimiento, de funciones consolidadas y el presupuesto. En la siguiente tabla podemos ver algunas consideraciones de implementación.

Cómo evolucionan los Firewalls.

Además de ser implementados en más ubicaciones dentro de una red, los firewalls han evolucionado y se han vuelto más sofisticados desde su introducción hace más de una década. Han crecido en capacidades preventivas, como inspección de aplicación o de protocolos, lo cual reduce la explotación de huecos de seguridad en los sistemas operativos y las aplicaciones.

Los firewalls han sido mejorados con nuevas características preventivas, tales como inspección de aplicaciones, con la habilidad de examinar, identificar y verificar tipos de aplicación y tratar tráfico de acuerdo a políticas detalladas basadas en variables más detalladas que sólo la información de la conexión. Así se ayuda a identificar y bloquear tráfico y usuarios que ilícitamente quieran entrar a la red usando un puerto abierto.

Por ejemplo, el protocolo HTTP es usado mucho para transportar datos y servicios Web; y usa aproximadamente el 75% del uso de ancho de banda en una red y usa el puerto 80 de manera nativa. En la mayoría de los firewalls se deja abierto el puerto 80, así que todo el tráfico destinado a este puerto se deja pasar. Hackers, gusanos, virus y demás amenazas usan este pequeño hueco para atacar las aplicaciones Web y posiblemente tener acceso a datos importantes.

Para evitar estas situaciones, el filtrado de aplicaciones involucra la inspección profunda de paquetes para determinar exactamente que tráfico de aplicación HTTP quiere entrar a la red. Hay muchas aplicaciones HTTP que las organizaciones quieren en su red, y muchas otras que prefieren bloquear. El firewall de aplicaciones usará la inspección profunda de paquetes para determinar que protocolo de aplicación se comporta de manera irregular (por ejemplo, el paquete viene de la WAN la dirección de origen es parte de la LAN).

Las políticas pueden se establecidas, por ejemplo, para identificar y bloquear encabezados de http más largos de lo usual, o aquellos que contienen datos binarios, lo que nos sugiere un posible ataque. Los administradores también pueden poner políticas para limitar las peticiones por minuto a los servidores para evitar ataques de negación de servicio (DoS).

Sumadas al filtrado de aplicación, las capacidades de virtualización de los firewalls ahora disponibles, sirven principalmente a las empresas con centros de datos y servidores. Usnado esta característica de los firewalls, un sólo firewall puede operar como distintos firewalls lógicos, logrando que sólo una caja haga el trabajo de múltiples dispositivos y reduciendo la inversión de capital (Capital Expenditure CapEx).

para más información podemos referirnos a la documentación original:

No hay comentarios. :

Publicar un comentario